概述

采用配备Ocean CMS和PHPOA CMS环境的虚拟机进行内网转发和代理的渗透测试。 根据实验要求对上述两种环境进行渗透测试,得到如下分析报告。

实验环境搭建及配置

环境设置

Ocean CMS使用2008 R2系统构建,PHPOA使用Linux系统构建。 由于实验环境已经提前搭建完毕,这里不再赘述。

环境配置→网络配置

首先我们做的是内网的穿透,所以需要配置Ocean CMS的两块虚拟网卡和两个不同网段的IP,相当于一个是内网,一个是外网网络。 内网与网络连接的网段是与PHPOA(192.168.80.0/24)在同一网段。 内部网络必须能够 ping 通。 外部网络必须与攻击者在同一网段(192.168.1.0/24)。 攻击者必须无法 ping 通。 直接访问内网,Ocean CMS IP配置(图1),攻击者IP配置(图2),Linux内网IP配置(图3)。

图1

图2

图3

防火墙配置

Ocean CMS服务器防火墙必须开启。 在防火墙中添加两条规则,保证Web服务能够访问。 通过控制面板打开防火墙,点击高级设置,在入站规则和出站规则中添加80端口的规则允许连接; 而PHPOA的Linux服务器需要配置以下规则(图4)。

-P INPUT DROP 禁用所有入站链接

-I INPUT -p tcp --dport 80 -j DROP 禁用与端口 80 的所有连接

-I INPUT -s 192.168.80.10 -p tcp --dport 80 -j 只允许指定内网IP访问80端口

图4

3 实验原理

Marine CMS漏洞原理:

通过代码审计,利用area参数判断该字符是否非法,然后调用()函数。 因为可执行的PHP代码通常是eval()函数,所以使用area参数将eval函数带入执行。

lcx端口转发原理:

lcx的工作原理是在不同端口之间形成环路,从而可以进行端口转发。 常用于连接外网到内网3389端口。

本程序主要实现了几个重要的函数:、、、。函数是核心。 该函数的作用是使不同端口之间的数据形成环路。

内网代理原理:

正向代理:为了访问Rhost,Lhost向proxy发送请求,并指定目标是Rhost。 然后proxy将请求转发给Rhost,并将获取到的内容返回给Lhost。 简单来说,正向代理就是代理代表我们访问。 主持人。

反向代理:Lhost只向代理发送普通请求。 代理将决定去哪里,然后将返回的数据提交回来。 这样做的好处是,当某些防火墙只允许代理数据进出时,它是有效的。 渗透

我们平时使用的reDuh和tuna与forward代理是一样的。 一般是用户上传代理脚本到服务器,本地程序连接服务器上的脚本,脚本程序作为代理转发端口和流量。

渗透测试步骤

使用的工具有中文Chopper、lcx.exe转发软件、代理软件。

进行外网Web穿透→获取外网

通过代码审计,OceanWeb可以发现eval()函数用于在area参数中输入一句话木马并打印出变量。

:($_POST[哈哈])

然后用菜刀直接连接,密码是hah(图5),可以直接获取,并且授权(图6)。

图5

图6

通过端口转发远程连接服务器

之后我们通过菜刀的虚拟终端创建我们的管理员用户,并尝试打开服务器的3389端口来远程连接登录并控制服务器。 (如图7、图8所示)

图7

图8

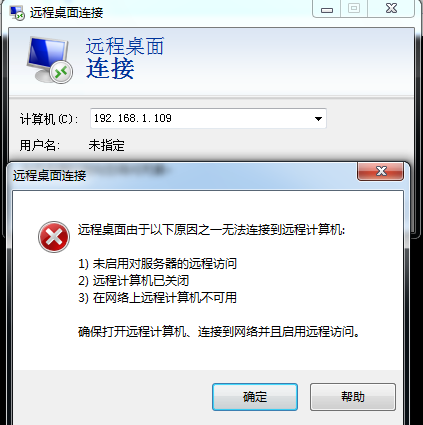

由于服务器开启了防火墙并封锁了3389端口(如图9所示),我们无法远程登录Web服务器,因此我们可以使用端口转发的方式连接服务器。

图9

通过菜刀,我们可以直接上传我们需要的转发工具lcx.exe(图10),执行以下命令(图11、图12),然后尝试连接,连接成功(图13)。

图10

图11

图12

图13

内网代理与渗透→内网代理

通过最简单的arp——地址解析协议,可以找到内网中仍然存在的主机的IP地址(图14)。 当然,真正的内网扫描中会有很多主机,所以必须使用其他扫描工具。 ,比如nmap,这里就不演示了。 内网的Web服务器无法从外网访问,只能从内网访问,所以我们可以使用内网代理来实现外网主机访问内网主机。

图14

让菜刀将我们事先准备好的对应脚本..php文件上传到Web服务器的web目录下(如图15),然后通过网页运行该文件(如图16)。 没问题,运行正常,然后在攻击者对应的目录下打开CMD,运行.py -p 8888 -u命令(图17)。 然后直接打开我们的代理软件设置代理,成功使用内网代理访问内网主机(图18)。

图15

图16

图17

图18

内网渗透率

现在我们可以通过内网代理直接访问内网主机了,那么我们就可以开始渗透内网服务器了。 首先我们可以看到网站直接进入了登录页面,登录不需要验证码。 我们可以尝试密码爆破。 这个时间会比较长,所以我们可以在这段时间寻找其他的漏洞。 与这个PHPOA CMS漏洞相比,网上能找到的是文件上传漏洞,所以我们可以尝试看看CMS漏洞是否还存在。

要将php木马附加到网站上,首先必须在本地构造一个上传地址。 下图是我构建的上传地址(如图19)。 这条路径也是源于代码审计。

图19

使用我们构建的本地上传HTML将PHP木马上传到内网的服务器主机上。 第一个上传的是随机的TXT文件,第二个选择的是我们的PHP单句木马文件(图20)。 上传成功后,给出文件上传路径(如图21),然后尝试斩波器连接(如图22)。 没问题,内网已经获取了。

图20

图21

图22

实验总结

总结

通过本次渗透测试实验可以看出,Ocean CMS和PHPOA的安全防护效果都不是很理想。 外网内置参数及功能过滤不够严格,权限策略设置不当,导致一步获得最高权限。 内网存在文件上传漏洞、权限存在漏洞或者权限策略不够合适。 这种渗透的突破点主要分为内网和外网。 外部网络设备存在注入、弱口令破解等情况。 由于arp防火墙政策,内部网络不是很严格。 导致内网崩溃。

安全加固建议

针对该渗透的安全加固建议:

1、严格检查和过滤用户可控变量;

2、文件上传使用随机数改写文件名和文件路径,上传目录没有执行权限;

3.还有一些强化建议我还不太明白,会继续。

最后,对渗透测试感兴趣的朋友,欢迎私信我。

发表评论:

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。